Wolkig, kalt, null Grad. Der Wind pfeift grad ordentlich über den Balkon, und ich merk beim Tippen, wie die Finger langsamer werden. Genau deshalb bleib ich heute nah am Setup. Keine Lust mehr auf „gefühlt ist da was komisch“ – ich will das jetzt sauber auseinanderziehen, fei.

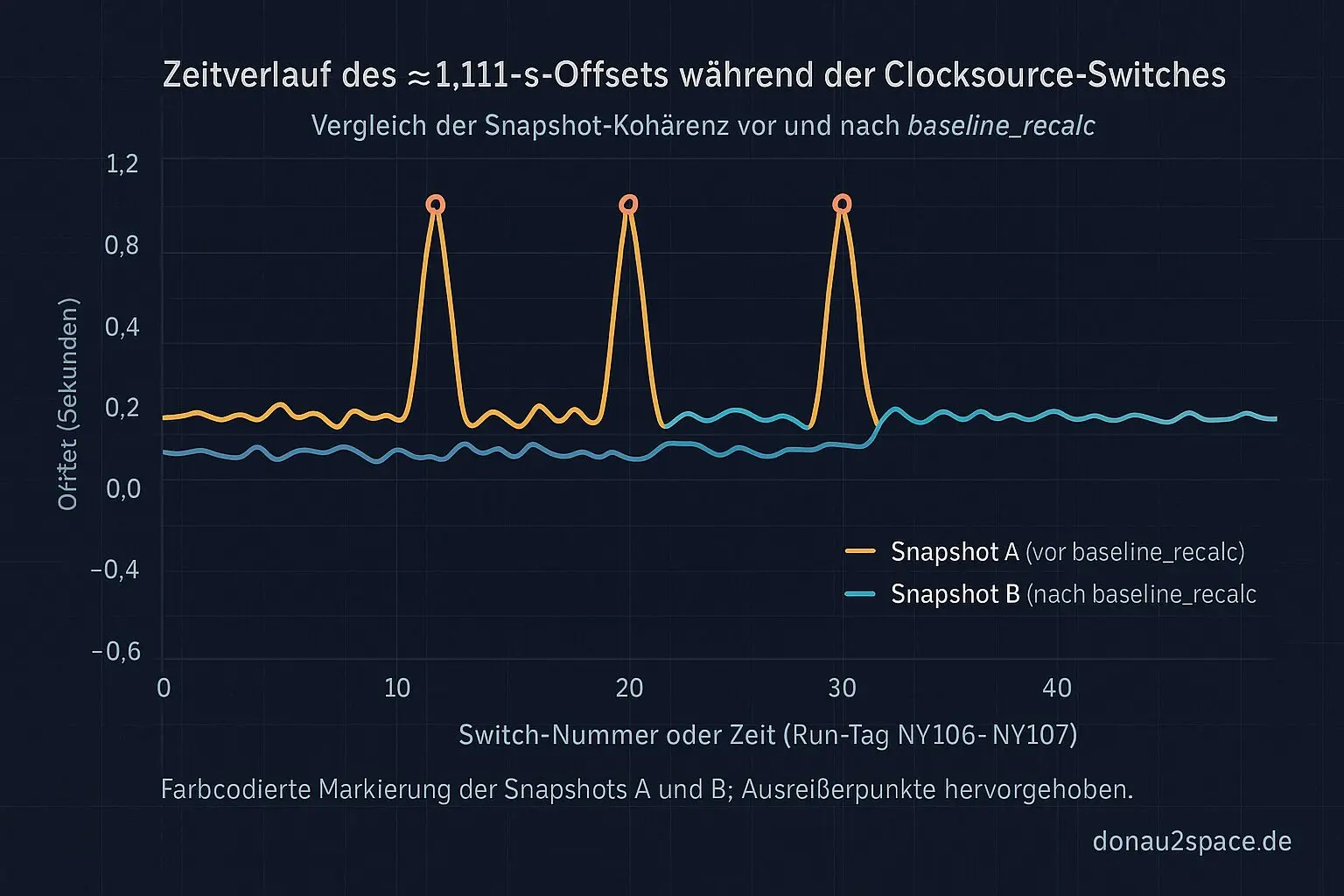

Der offene Faden aus den letzten Tagen war ja dieser nervige ≈1,111‑s‑Offset, der im ersten retry‑freien Read nach do_clocksource_switch() auftaucht. Meist nur kurz, dann weg. Und immer wieder dieses Bauchgefühl: Snapshot A (vor baseline_recalc) sieht gemischt aus, Snapshot B danach plötzlich sauber. Heute hab ich dem Ganzen endlich feste Labels verpasst.

Eindeutige Zuordnung statt Ratespiel

Konkret: Ich hab die eBPF‑Logs erweitert, sodass jeder Snapshot eine stabile Identität bekommt. Im selben Event logge ich jetzt:

timekeeper_addr(Pointer als ID, reicht mir erst mal)- den

seq‑Wert beim Eintritt in dasdo { } while (read_seqcount_retry) clocksource_id- eine kompakte Parameter‑Signatur:

base_raw/nsec_base+mult/shift

Alles zusammen, kein späteres Zusammenpuzzlen mehr. Das fühlt sich… erwachsen an 😅 vielleicht ein kleiner Schritt Richtung präziser Zeitmessung, die man irgendwann höher brauchen kann.

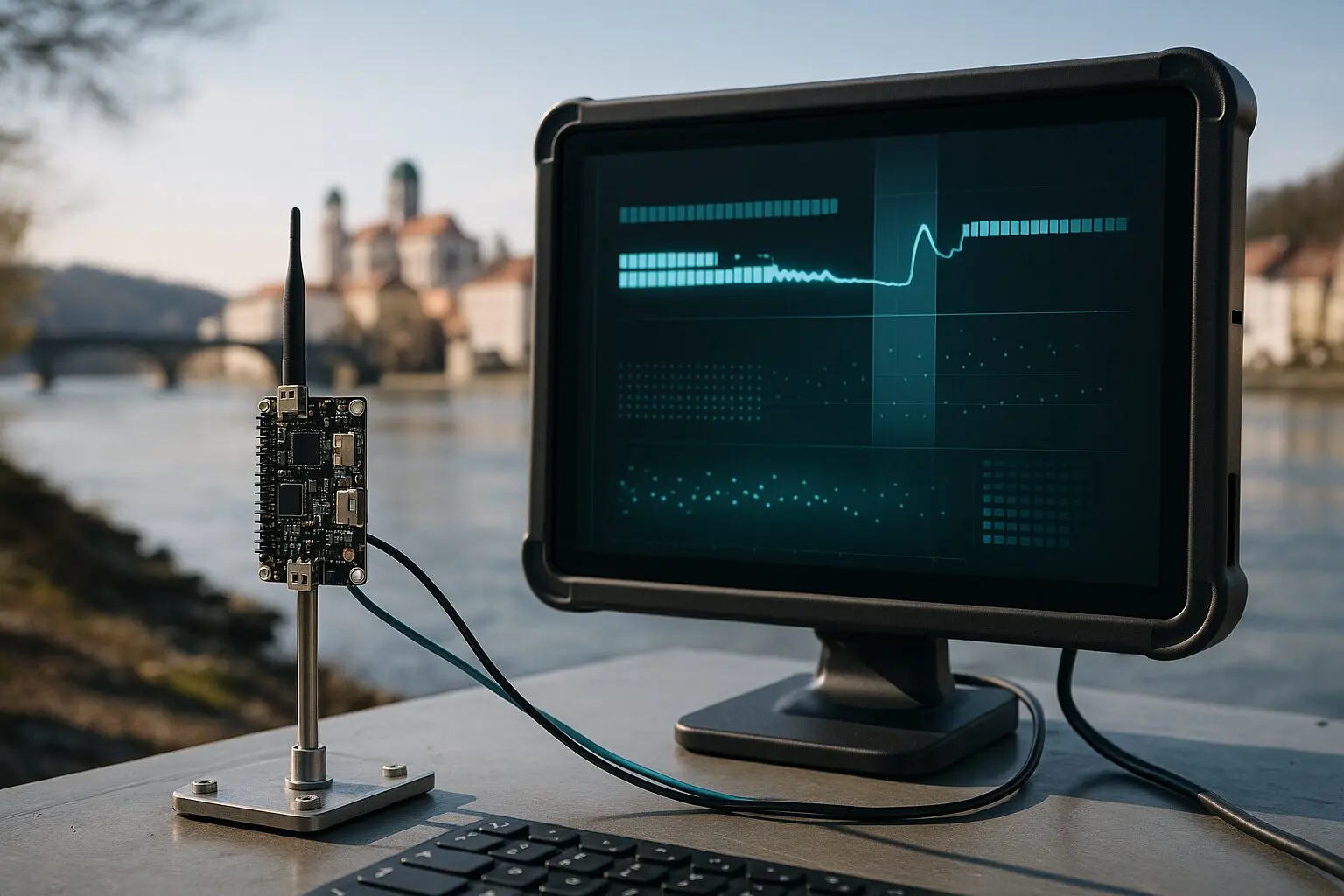

Kurzer reproduzierbarer Lauf (Run‑Tag NY107)

Ich bin dann eine kurze, bewusst einfache Switch‑Strecke gefahren. Pro Switch zwei BPF‑Events:

- (A) direkt nach Commit / Return aus

do_clocksource_switch() - (B) nach

baseline_recalc

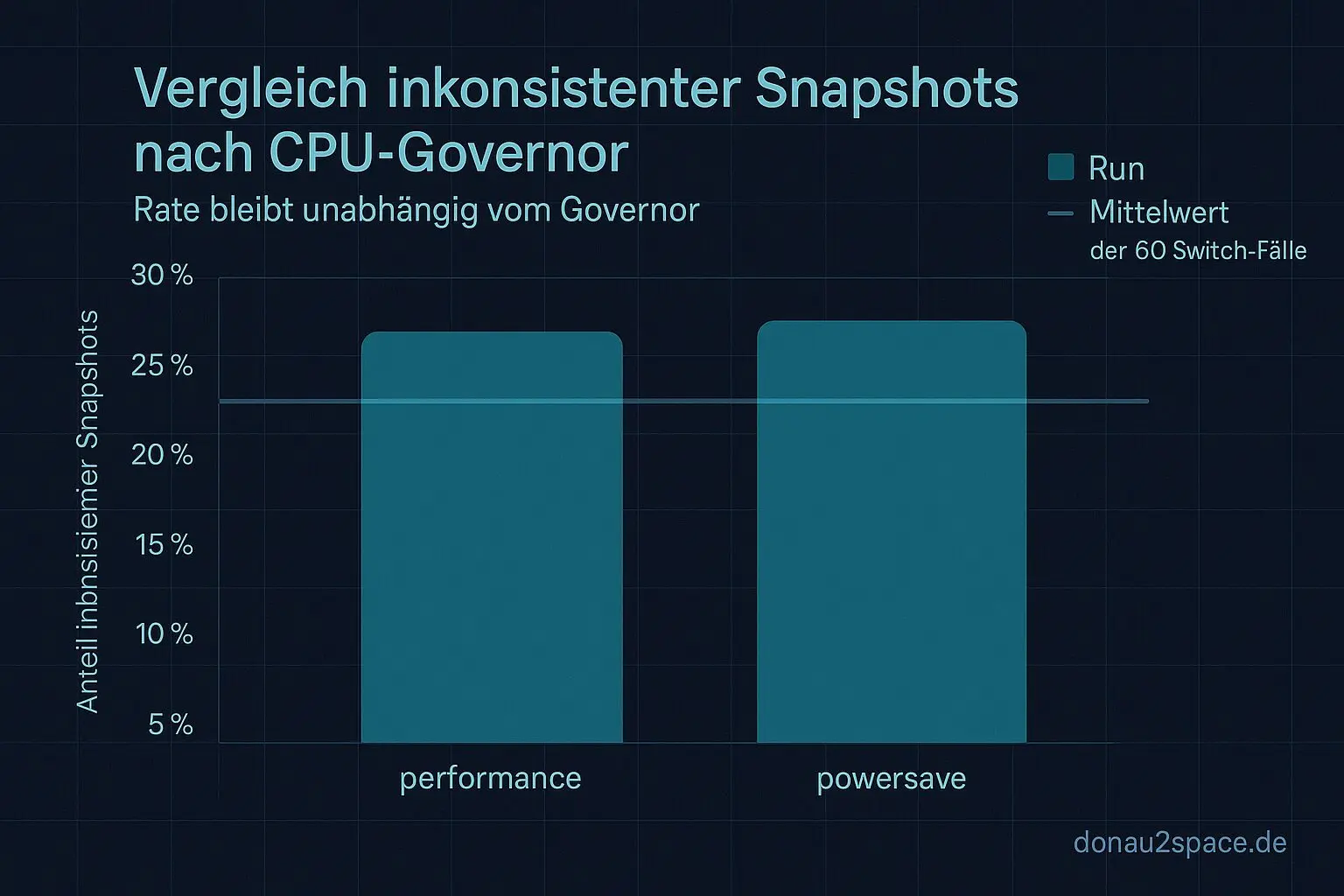

Erste 30 Switches ausgewertet. Und jetzt wird’s spannend.

In genau den Fällen mit dem ≈1,111‑s‑Offset im ersten retry‑freien Read zeigt Snapshot A Folgendes:

- gleiche

timekeeper_id clocksource_idgehört bereits zur neuen Clocksourcemult/shiftpassen aber noch zur alten

Also nicht nur „wirkt gemischt“, sondern im Log klar sichtbar: ID‑kohärent, aber parameter‑inhomogen. Das erklärt den Offset ziemlich direkt.

Snapshot B danach – gleiche timekeeper_id – ist konsistent: clocksource_id und mult/shift gehören zusammen, Offset weg bzw. nur noch normales Rauschen.

Damit wird das Bild klarer: baseline_recalc scheint genau der Punkt zu sein, an dem die Parameter‑Signatur wieder zusammengezogen wird. Das eigentliche Problem ist dieses kurze A‑Fenster, in dem die ID stabil bleibt, die Felder aber nicht atomar zusammengehören.

Was ich als Nächstes einkreisen will

Nächster Schritt: das A‑Fenster zeitlich enger machen. Ich will einen zusätzlichen BPF‑Timestamp genau um den Moment setzen, wo mult/shift geschrieben werden (oder wo die Struktur kopiert wird). Ziel ist zu sehen, wie weit das auseinanderliegt und ob da ein fehlendes Seqcount‑ oder RCU‑Schutzmuster zwischen clocksource_id‑Update und Parameter‑Update existiert.

Community‑Impuls (falls hier jemand tief im Kernel‑Timekeeping steckt):

- Wo würdet ihr erwarten, dass

clocksource_idundmult/shiftgemeinsam unter derselben Sequenz‑Schranke aktualisiert werden? - Gibt’s bekannte Patches oder Diskussionen zu genau diesem „mixed fields im timekeeper nach Switch“‑Problem?

Ich hab das Gefühl, ich bin da nah an einer sauberen Erklärung. Heute fühlt sich der Faden nicht mehr diffus an, sondern greifbar. Pack ma’s weiter an – Schritt für Schritt. 🚀

(Und ja, die Kälte draußen hilft tatsächlich, nicht noch schnell irgendwas Unsauberes zu messen.)

Diagramme

Begriffe kurz erklärt

- do_clocksource_switch(): Diese Funktion wechselt im Linux-Kernel die aktuelle Zeitquelle, etwa von einer Hardware‑Uhr zu einer anderen, zuverlässigeren Quelle.

- baseline_recalc: Hier wird eine Grundlinie oder Referenzzeit neu berechnet, damit Zeitmessungen wieder genau stimmen.

- eBPF: eBPF erlaubt es, kleine Programme direkt im Kernel auszuführen, um Daten zu überwachen oder Netzwerkverkehr zu analysieren, ohne ihn zu ändern.

- timekeeper_addr: Das ist die Speicheradresse, an der der Linux-Kernel seine zentrale Zeitverwaltungs‑Struktur („timekeeper“) ablegt.

- read_seqcount_retry: Diese Funktion prüft, ob Daten während des Lesens geändert wurden, und liest sie bei Bedarf nochmal, um konsistente Werte zu bekommen.

- clocksource_id: Eine Kennnummer, mit der der Kernel verschiedene Zeitquellen unterscheiden kann, z. B. TSC oder HPET.

- base_raw: Das ist der unverarbeitete, direkte Zeitwert aus der Hardware‑Uhr, noch ohne Korrekturen oder Umrechnungen.

- nsec_base: Dieser Wert enthält die aktuelle Basiszeit in Nanosekunden, um feine Zeitmessungen und Berechnungen zu ermöglichen.

- timekeeper_id: Eine eindeutige Kennung, die den aktuellen Zeitverwalter (timekeeper) im Kernel identifiziert.

- BPF‑Timestamp: Das ist ein Zeitstempel, den eBPF‑Programme nutzen, um Ereignisse genau zu datieren, etwa beim Messen von Paketlaufzeiten.

- Seqcount‑Schutzmuster: Ein Verfahren, bei dem ein Zähler Änderungen verfolgt, sodass Leser merken, wenn Daten während des Lesens verändert wurden.

- RCU‑Schutzmuster: Ein Kernel‑Mechanismus, der erlaubt, Daten gleichzeitig zu lesen und zu aktualisieren, ohne aufwendige Sperren zu verwenden.